Фрод – имитация реального трафика, либо целевых действий реальных пользователей, с целью продать такой трафик под видом настоящего. Накрутки показов, накрутки кликов, накрутки конверсий приводят к тому, что рекламодатель тратит бюджет, не получая целевых конверсий.

Фродовый трафик негативно сказывается на всех участниках индустрии: страдают рекламодатели, рекламные сети, маркетинговые агентства. Обезопасить себя можно прогоняя трафик через специальные антифродовые системы, которые проверяют процент фродового и ботового трафика, в зависимости от выбранных настроек.

Эта статья написана с целью расследования жалобы рекламодателя относительно качества нашего трафика после проверки через антифрод-системы трекера Peerclick.

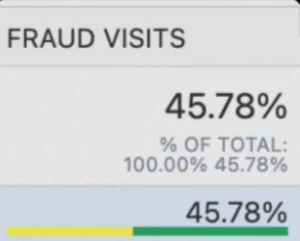

Поступила жалоба от рекламодателя о том, что статистика антифрод-системы трекера Peerclick показывает, что 46% трафика Clickadu – это фрод.

Clickadu тщательно следит за качеством предоставляемого трафика и ответственно относится к любым жалобам на подозрительный трафик. Наш нетворк использует несколько систем (о них расскажем ниже) для идентификации и блокировки фродового трафика, поэтому мы очень удивились такому высокому проценту и решили самостоятельно протестировать антифрод-систему Peerclick.

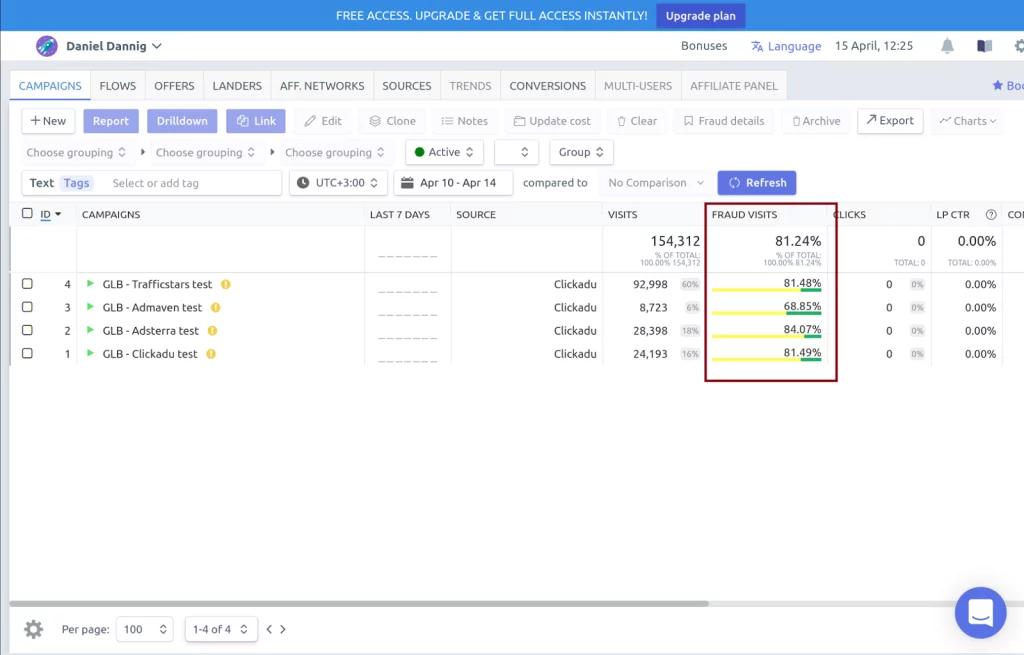

Для проведения теста было решено отлить одинакового трафика из Clickadu и 3-х других нетворков (Adsterra, Traffic Stars, Admaven).

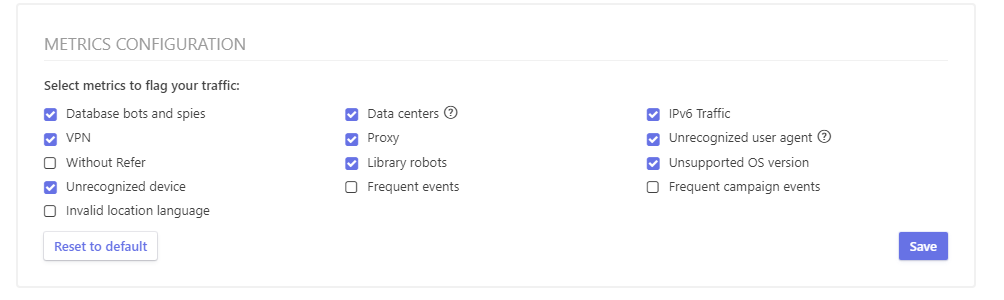

Антифрод настраивался по следующей ссылке https://panel.peerclick.com/#/settings/anti_fraud .

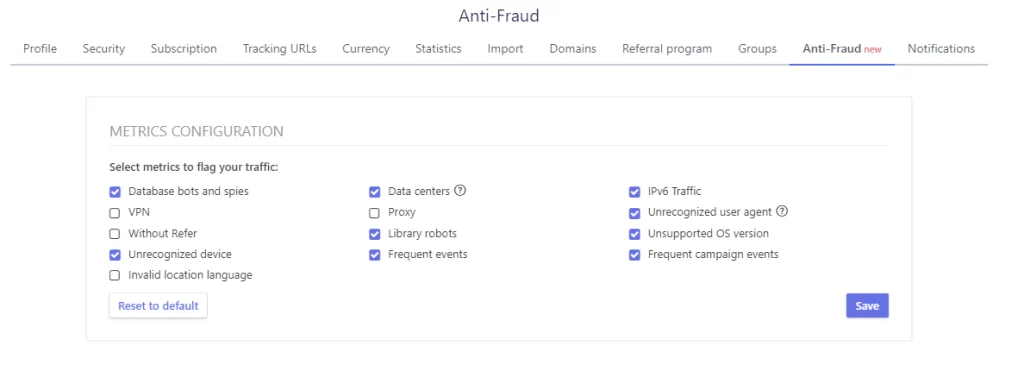

На дату проведения кейса настройки по умолчанию выглядели так:

Интересно, что в анти-фрод системе Peercklick весь IPv6, Proxy и VPN трафик по умолчанию считается фродовым.

Описание метрик, по которым трафик может считаться фродовым – здесь https://panel.peerclick.com/#/settings/anti_fraud .

Показатель фрода (Fraud Visits) выводит примерно одинаковый результат для всех нетворков – 81.24% фродового трафика в среднем. Admaven – единственный нетворк, который по умолчанию использует фреки по IP. Это может быть одной из причин немного отличающегося результата у этого нетворка.

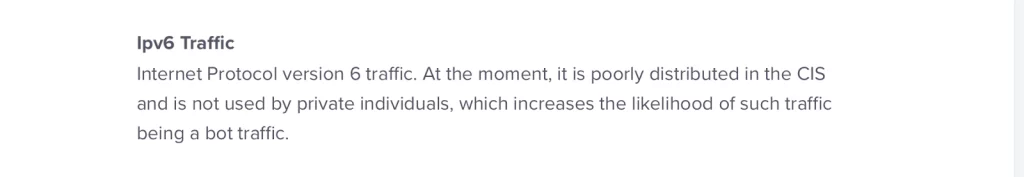

Отчет показал, что большую часть “фродового” трафика занимает IPv6. На сайте Peerclick, дается следующее описание метрики IPv6:

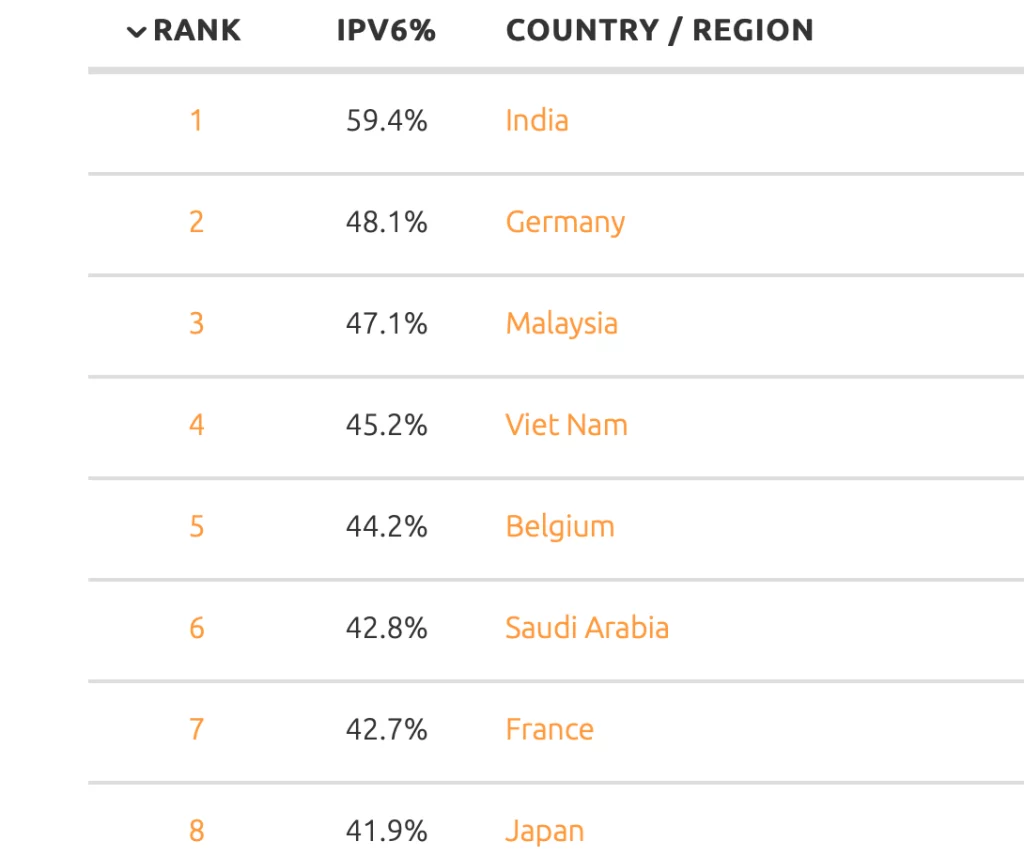

Согласно статистике Akamai, IPv6 действительно еще не так распространен на территории стран СНГ, однако занимает значительный процент в следующих странах:

Мы обратились в Peerclick за комментарием по результатам кейса. Сотрудники Peerclick отметили, что для каждого источника необходимо индивидуально устанавливать, какие метрики будут являтся фродом, а какие нет.

Мы получили такой высокий процент фрода, так как использовали настройки по умолчанию. На сегодняшний день из метрик, установленных “по умолчанию”, убрали VPN и Proxy трафик:

Прежде чем тестировать трафик на фрод и “ботовость” в любом из трекеров, необходимо точно разобраться в значениях метрик и определить, какие из них будут считаться фродом для вашего источника. Если метрики выбраны некорректно, вы рискуете получить неверное представление о качестве трафика в рекламном нетворке.

Что мы в Clickadu делаем, чтобы защитить вас от фродового трафика:

Table of Contents